Stellen Sie sich vor, Sie steigen an einem schönen Tag in Ihr Auto ein und sehen auf dem Armaturenbrett die Aufforderung, ein hohes Lösegeld zu zahlen, um die Kontrolle über Ihr Auto wiederzuerlangen. Traditionelle Angriffe auf Autos beschränkten sich darauf, das Auto zu stehlen, indem man die Scheibe einschlug. Mit den technologischen Innovationen sind die Angriffe des neuen Zeitalters jedoch gefährlicher, z. B. die Übernahme der Fahrzeugsysteme und die Anzeige falscher Telemetriedaten auf dem Armaturenbrett, die Übernahme der Kontrolle über die Lenkung, das Betätigen der Bremse zur falschen Zeit und das Abschalten des Motors.

Aus dem Bericht von Upstream Security geht hervor, dass sich die Angriffe auf die Cybersicherheit in der Automobilindustrie im Jahr 2019 gegenüber 2018 verdoppelt und seit 2016 um 605 % zugenommen haben. Vor diesem Hintergrund haben die Vereinten Nationen Regelungen für die UNECE-Länder zur Cybersicherheit in der Automobilindustrie angekündigt, um bis Januar 2021 klare Leistungs- und Prüfungsanforderungen festzulegen. Die Automobilhersteller müssen also in die Sicherheit des Ökosystems der vernetzten Fahrzeuge investieren. Laut einer Studie von McKinsey & Company wird der Markt für Cybersicherheit in der Automobilindustrie massive Investitionen von 4,9 Mrd. USD im Jahr 2020 auf bis zu 9,7 Mrd. USD im Jahr 2030 erleben.

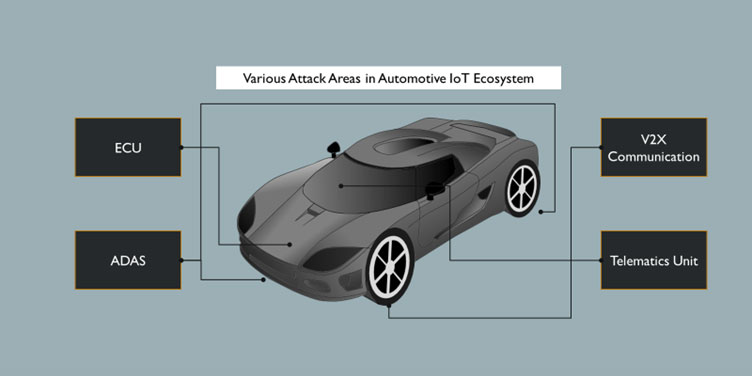

Das IoT-Spektrum für vernetzte Fahrzeuge umfasst mehrere Komponenten wie die elektronische Steuereinheit (ECU), fortschrittliche Fahrerassistenzsysteme (ADAS) und V2X-Kommunikationssysteme. Schauen wir uns verschiedene Angriffsmuster und Abhilfemaßnahmen gegen jede dieser Komponenten an.

Elektronisches Steuergerät für Kraftfahrzeuge (ECU)

Heutige Luxusautos haben bis zu 150 Steuergeräte mit 100 Millionen Codezeilen, und Forscher sagen, dass Autos bis 2030 typischerweise 300 Millionen Codezeilen haben werden. Dies zeigt die Komplexität von Kfz-Steuergeräten und die Notwendigkeit von Sicherheitsmaßnahmen, da sie eine Fülle von Möglichkeiten für Hacker schaffen.

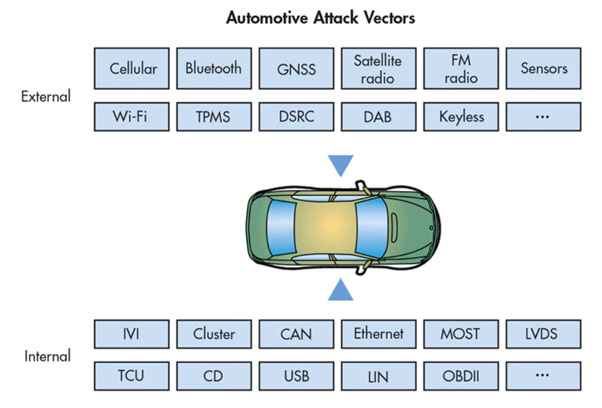

Diese Steuergeräte für Motorentelemetrie, Bremse, adaptive Geschwindigkeitsregelung, Einparkhilfe usw. sind drahtgebunden oder drahtlos miteinander verbunden, um miteinander zu kommunizieren. Sie kommunizieren mit CANbus-, MOST-Bus- oder FlexRay-Netzwerken. Die Bedrohungsmodelle für Kraftfahrzeuge basieren auf realen und theoretischen Angriffen. Bei realen Angriffen geht es um physikalische Eigenschaften eines Fahrzeugs (Lenkung, Bremsen, Einparken usw.), die die Sicherheit der Insassen gefährden, während bei theoretischen Angriffen GPS-Daten, Funksignale und Multimediasysteme gehackt werden, um die Privatsphäre der Patienten zu schützen.

Forscher demonstrierten verschiedene Schwachstellen, indem sie aus der Ferne Befehle an den CAN-Bus eines Fahrzeugs sendeten und die Kontrolle über Infotainment-Systeme (Mikrofone, Lautsprecher, GPS usw.) und Telematik (Kraftstoff, Motor, Reifen usw.) erlangten.

Es gibt eine Vielzahl von Hardware- und Software-Sicherheitsmaßnahmen, die vom OEM eines Steuergeräts in der Fertigungsumgebung implementiert werden müssen. Infineon AURIXTM 32-Bit-MCUs mit eingebetteten Hardware-Sicherheitsmodulen helfen Architekten, sichere Boot-Vorgänge und eine sichere Speicherung kryptografischer Schlüssel für verschlüsselte Kommunikation und sichere OTA-Updates zu ermöglichen. Darüber hinaus ist CANbus ein Broadcast-Netzwerk und ein leichtes Ziel für Hacker, um die Nachrichten des Netzwerks abzuhören und dann DoS-, Sniffing- und Spoofing-Angriffe auf das Netzwerk durchzuführen. Durch den Einsatz von AURIXTM HSM werden diese CAN-Nachrichten verschlüsselt und die bordeigenen Netzwerke gesichert. Weitere Mechanismen sind das Zertifikatsmanagement und die auf der Public Key Infrastructure (PKI) basierende Hardware-Vertrauensbasis, um das Steuergerät sicher zu machen. OEMs müssen mehrere Subnetze von Steuergeräten erstellen und den Fernzugriff auf kritische Steuergeräte einschränken.

Fortschrittliches Fahrerassistenzsystem (ADAS)

ADAS bieten eine große Angriffsfläche, da sie die wichtigste Komponente im Ökosystem des vernetzten Autos sind. Es hat direkte Auswirkungen auf die Sicherheit der Fahrzeuginsassen, und Schwachstellen in der Cybersicherheit von ADAS können zu tödlichen Verletzungen oder zum Tod der Insassen führen.

ADAS und selbstfahrende Autos umfassen verschiedene Sensoren wie Radar, LiDAR, Ultraschall und Kamera, die eine genaue 360-Grad-Darstellung der Umgebung des Fahrzeugs liefern. Algorithmen zur Kamerabildanalyse, Sensorfusion und Videoverarbeitung, die auf neuronalen Netzen oder Deep-Learning-Systemen basieren, sind anfällig für Cyberangriffe.

In verschiedenen Forschungsarbeiten wurden verschiedene Schwachstellen bei ADAS nachgewiesen. Das Max-Planck-Institut für Intelligente Systeme und die Universität Tübingen haben gezeigt, dass kleine Veränderungen in der Umgebung, wie z. B. ein kleines Bild an der Wand oder ein Aufkleber, eine Fehlfunktion des Bildanalysealgorithmus des autonomen Fahrzeugs verursachen können. Der Bildanalysealgorithmus hat eine Schwachstelle und verwechselt das tatsächliche Objekt mit der Darstellung des Objekts. Andere Forscher haben Schwachstellen von ADAS-Kameras bei der Manipulation von Verkehrsschildern, Straßenmarkierungen und Geschwindigkeitsbegrenzungsschildern nachgewiesen.

Um die Bedrohungen für ADAS abzuschwächen, sollten Sensorfusions- und Bildanalysealgorithmen durch regelmäßige Bedrohungsanalysen und Risikobewertungen für gefährdete Anlagen gesichert werden. Die miteinander verbundenen RF-Kommunikationskanäle, die im ADAS-Netz verwendet werden, erfordern eine logische Trennung. Eine Schwachstellenbewertung und Penetrationstests (VAPT) aller ADAS-Module ist erforderlich, um verschiedene Bedrohungen für das Ökosystem des vernetzten Fahrzeugs zu identifizieren und zu beseitigen.

V2X-Kommunikation

Die V2X-Kommunikation besteht aus der Fahrzeug-zu-Alles-Kommunikation, die die Fahrzeug-zu-Fahrzeug- (V2V) und die Fahrzeug-zu-Infrastruktur-Kommunikation (V2I) umfasst. Bei der V2V-Kommunikation werden Sensordaten zwischen den Fahrzeugen ausgetauscht, z. B. zur Ermittlung des Fahrzeugabstands und der Kollisionsentfernung. V2I-Kommunikation ist der Austausch von Daten zwischen straßenseitigen Einheiten für Verkehrsmanagement und Notfallinformationen für Fahrer.

Die V2X-Kommunikation ist eine kritische Komponente für das Ökosystem des vernetzten Fahrzeugs, deren Beeinträchtigung zu tödlichen Verkehrsunfällen führen kann. Die V2X-Infrastruktur besteht aus einer externen Schnittstelle, die mit verschiedenen drahtlosen Technologien wie Bluetooth, BLE, ZigBee, Wi-Fi, LTE, 5G usw. ausgestattet ist. Hacker können solche Kommunikationskanäle leicht ins Visier nehmen und die Daten, die den Fahrern angezeigt werden, mit falschen Verkehrsmeldungen und ungenauen Entfernungsangaben zum nächsten Fahrzeug manipulieren. Außerdem werden ungenaue Daten an V2I- und V2V-Netzwerke gesendet, was zu Kollisionen führt.

Die V2X-Kommunikation erfordert eine gesicherte Nachrichtenübermittlung zwischen verschiedenen V2X-Elementen. Die Kommunikation muss verschlüsselt und mit öffentlichen Schlüsselzertifikaten unter Verwendung signierter Nachrichten gesichert werden. Dadurch wird die Identität des Absenders authentifiziert und nur nach Authentifizierung zugelassen. Um die drahtlose Kommunikation zu sichern, müssen diese signierten Nachrichten regelmäßig geändert werden und sollten eine kürzere Gültigkeitsdauer haben.

Abschließende Überlegungen

Eine Studie des Ponemon Institute aus dem Jahr 2019, die von Sicherheitsexperten durchgeführt wurde, ergab, dass 30 % der Unternehmen derzeit über kein internes Cybersicherheitsprogramm oder -team für Produkte verfügen. Angesichts der Innovationen in der Branche der autonomen Fahrzeuge und der staatlichen Vorschriften für Sicherheitsprüfungen und Rahmenvorgaben ist die Sicherheit des Ökosystems der vernetzten Fahrzeuge von entscheidender Bedeutung.

Mit unseren IoT-Sicherheitsdiensten, die sich auf Geräte, Betriebssysteme/Firmware, Anwendungen und Kommunikationsnetzwerke erstrecken, helfen wir Automobilherstellern bei der Entwicklung eines robusten Ökosystems für vernetzte Fahrzeuge. Unsere Sicherheitsdienstleistungen umfassen Bedrohungsmodellierung, VAPT, Entwurf, Implementierung und Verbesserung von Sicherheitsprogrammen. Unser Fachwissen in den Bereichen ADAS, Telematik, vernetzte Fahrzeuge (V2X) und Infotainment & Clusters hilft globalen OEMs bei der Einführung von Lösungen der nächsten Generation. Wir verfügen über umfangreiche Erfahrungen in der Produktentwicklung für die Automobilindustrie, AUTOSAR-konforme Steuergeräteentwicklung und HMI-Design mit ISO26262-konformer funktionaler Sicherheit.

Setzen Sie sich noch heute mit unserem Experten in Verbindung, um mehr über unsere Kfz-Dienstleistungen zu erfahren.