Die Clipper-Malware, die erstmals 2017 auf Windows-Betriebssystemen auftauchte, ist für die meisten Nutzer und Unternehmen eine relativ unbekannte Bedrohung. Später wurde sie im Google Play Store als Android/Clipper entdeckt und als ein legitimer Dienst namens MetaMask identifiziert.

Das Hauptziel des Virus ist es, die Ethereum-Gelder des Opfers zu übernehmen, indem er dessen private Schlüssel und Anmeldeinformationen stiehlt, aber er ist auch in der Lage, eine geklonte Ethereum- oder Bitcoin-Wallet-Adresse mit einer vom Cyber-Angreifer kontrollierten Adresse auszutauschen.

Malware, die Informationen stiehlt, wird immer häufiger. Cyber Research Labs hat den "Clipper Virus" in einem Cybercrime-Forum entdeckt. Eine weitere Analyse ergab jedoch, dass dieser Virus nicht als Crypto Stealer funktioniert. Stattdessen handelt es sich um eine getarnte Variante des bekannten Clipper-Virus, der jeden Text lesen und verändern kann, den der Benutzer kopiert, einschließlich Krypto-Wallet-Informationen.

Was ist Clipper Malware?

Clipper ist eine Art von Malware, die versucht, Geld von infizierten Systemen zu stehlen, indem sie Daten in der Windows-Zwischenablage verändert oder stiehlt. Microsoft stuft sie als Cryware ein, d. h. als Malware, die auf den Diebstahl von Kryptowährungen ausgelegt ist. Clipper-Malware stiehlt Bitcoin, indem sie die Aktivitäten in der Zwischenablage des Opfers verändert und die Ziel-Wallet durch die des Angreifers ersetzt.

Die Malware zielt darauf ab, Bitcoin zu stehlen, indem sie die Wallet-Adresse in der Zwischenablage des Opfers durch die Wallet-Adresse des Angreifers ersetzt. Dieser verdeckte Ansatz zielt darauf ab, das Opfer zur Durchführung einer legitimen Bitcoin-Transaktion zu verleiten, wobei der Angreifer der Empfänger der gestohlenen Gelder ist.

Wie funktioniert die Clipper-Malware?

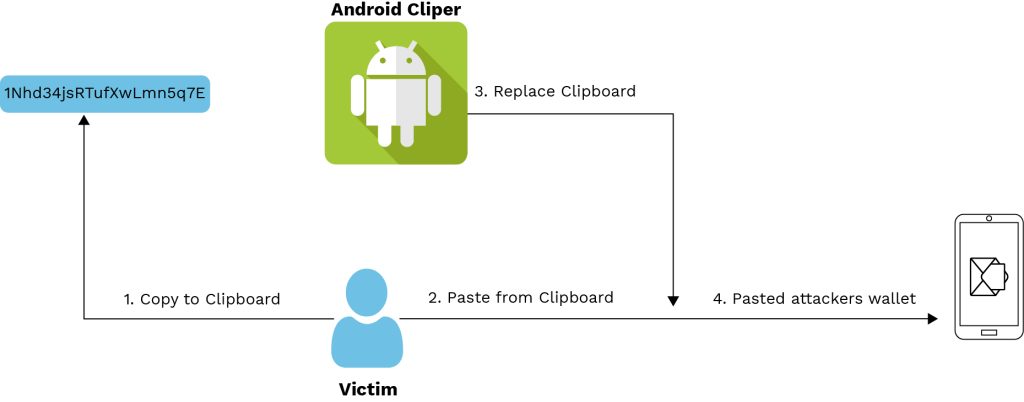

Abbildung. Prozess der Clipper-Malware

Diese Klasse enthält die Hauptmethode, die die Clipper-Funktionalität ausführt. Bei der Ausführung generiert das Hauptprogramm einen zufälligen Mutex mit der Bezeichnung "1Nhd34jsRTufXwLmn5q7E", um sicherzustellen, dass zu jedem Zeitpunkt nur eine Instanz des Malware-Prozesses läuft. Wenn der Mutex nicht erstellt werden kann, beendet der Virus seinen Betrieb.

Nachdem er die Persistenz mit der Mutex hergestellt hat, wechselt der Virus in das Startverzeichnis und führt die Funktion ClipboardNotification.NotificationForm() aus. Clipper-Malware überwacht die Zwischenablage des infizierten Geräts, in der kopierte Daten gespeichert werden. Wenn der Benutzer Daten kopiert, prüft der Clipper, ob sie Bitcoin-Wallet-Adressen enthalten. Ist dies der Fall, ersetzt der Virus die Wallet-Adresse durch die Adresse des Angreifers. Wenn der Benutzer die Adresse einfügt, fügt er am Ende die gekaperte Adresse ein und nicht die legitime. Der Clipper-Virus macht sich die Komplexität von Brieftaschenadressen zunutze, bei denen es sich um lange Ketten von Zufallszahlen und Buchstaben handelt. Es ist sehr unwahrscheinlich, dass eine Person bemerkt, dass ihre Brieftaschenadresse vertauscht wurde, es sei denn, sie hat sie mehrfach verwendet.

Die Zunahme von Angriffen auf Kryptowährungen

Obwohl dieser Angriffsvektor nicht neu ist, sollte er nicht überraschen. Heutzutage gibt es einen riesigen Markt für Kryptowährungen, der die Möglichkeit bietet, eine Menge Geld zu verdienen. Während die meisten Menschen es vorziehen, ihren Lebensunterhalt auf legale Weise zu verdienen, werden einige es immer vorziehen, andere auszunutzen. Im Fall der Clipper-Malware entdeckten Sicherheitsorganisationen Kryptojacker, die Apps im Google Play Store infiltrierten . Infolgedessen könnte dies nur der Anfang von Kryptowährungs-basierter Malware sein, die auf Android-Nutzer abzielt.

Der "Clipper"-Virus, der für Android-Geräte entwickelt wurde, tauscht heimlich die Wallet-Adresse des Opfers mit einer Adresse aus, die von Cyber-Angreifern kontrolliert wird, und ermöglicht es ihnen so, Transaktionen mit digitalen Münzen zu kapern. Der Android/Clipper.C-Virus dient einem doppelten Zweck, da er entweder die Passwörter und privaten Schlüssel der Benutzer stehlen kann, um Zugang zu deren Ethereum-Beständen zu erhalten, oder er kann Bitcoin- und Ethereum-Wallet-Adressen ändern, die in die Zwischenablage eines infizierten Geräts kopiert werden. Der Cybersecurity-Forscher Lukas Stefanko schrieb auf Bitcointalk, dem beliebten Bitcoin-Forum: "Selbst wenn Sie einen Teil der eingefügten Bitcoin-Adresse überprüfen, ist die Wahrscheinlichkeit groß, dass die ersten paar Zeichen gleich sind, und Sie werden trotzdem nicht bemerken, dass die Adresse geändert wurde."

Clipper-Malware nutzt Tor-Browser aus, um Kryptowährungen zu stehlen: Kaspersky-Bericht

In letzter Zeit haben Cyberkriminelle den Tor-Browser zunehmend als Werkzeug für Malware-Angriffe genutzt. Sie verbreiten eine trojanisierte Version des Tor-Browsers über Drittanbieter-Ressourcen, die ein passwortgeschütztes RAR-Archiv enthält, mit dem die Malware die Erkennung durch Sicherheitslösungen umgehen kann. Sobald die Malware im System des Benutzers ist, tarnt sie sich als beliebte Anwendung wie uTorrent und registriert sich im Autostart des Systems, um unbemerkt zu verschwinden.

Einem aktuellen Bericht von Kaspersky zufolge wurden Kryptowährungen wie Bitcoin, Ethereum, Litecoin, Dogecoin und Monero weltweit in über 15.000 Angriffen von Clipboard-Injector-Malware angegriffen. Russland ist das am stärksten betroffene Land, da der Tor-Browser offiziell blockiert wurde, was dazu führte, dass Nutzer ihn von Drittanbieter-Websites herunterluden. Die Länder, die am stärksten von den Malware-Angriffen betroffen waren, sind die Vereinigten Staaten, Deutschland, Usbekistan, Weißrussland, China, die Niederlande, das Vereinigte Königreich und Frankreich. Die tatsächliche Zahl der Infektionen könnte höher sein als gemeldet. Nach der Analyse der vorhandenen Proben haben die Nutzer einen Schaden von mindestens 400.000 US-Dollar erlitten. Der tatsächliche Schaden ist jedoch wahrscheinlich viel höher, da sich die Untersuchung nur auf den Missbrauch des Tor-Browsers konzentriert und andere Kampagnen möglicherweise andere Software, Malware-Zustellungsmethoden und Geldbörsenarten verwenden.

Clipboard-Injector-Malware ist besonders heimtückisch, da sie jahrelang unentdeckt bleiben kann, ohne Netzwerkaktivitäten oder andere Anzeichen für ihre Anwesenheit. Sie ersetzt die Adresse einer Krypto-Brieftasche an dem Tag, an dem sie endlich zuschlägt. "Trotz der grundlegenden Einfachheit des gefälschten Tor-Browser-Angriffs stellt er eine größere Gefahr dar, als es scheint. Er führt nicht nur irreversible Geldtransfers durch, sondern bleibt auch passiv und ist für einen normalen Nutzer schwer zu erkennen", warnt Vitaly Kamluk, Leiter der APAC-Einheit, Global Research & Analysis Team bei Kaspersky.

Wie können Sie sich gegen Clipper und andere Android-Malware schützen?

Der Clipper-Virus setzt auf die Unkenntnis des Benutzers über seine Existenz und die Missachtung von Warnhinweisen durch den Benutzer. Um ihn zu bekämpfen, laden Sie immer Programme aus dem Google Play Store herunter. Google Play ist zwar nicht perfekt, aber weitaus sicherer als der Besuch von Websites, die als Anwendungen von Drittanbietern für Android fungieren, da sie mit viel größerer Wahrscheinlichkeit Malware enthalten als Google Play. Selbst wenn Ihr Telefon mit dem Clipper-Virus infiziert wird, können Sie einem Angriff entgehen, wenn Sie Vorsicht walten lassen.

Überprüfen Sie alle eingefügten Brieftaschenadressen, um sicherzustellen, dass sie sich nicht während des Vorgangs geändert haben. Um festzustellen, ob Ihr Gerät mit Clipper-Malware infiziert wurde, vergleichen Sie die Adresse, die Sie kopiert haben, mit der, die Sie eingefügt haben. Überprüfen Sie außerdem vor dem Herunterladen einer App von Google Play die Gesamtzahl der Downloads und vermeiden Sie das Herunterladen neu veröffentlichter Apps mit einer niedrigen Download-Zahl. Überprüfen Sie den Namen des Entwicklers, wenn die Software behauptet, die mobile Version eines bekannten Dienstes zu sein.

Stellen Sie schließlich sicher, dass sowohl das Betriebssystem als auch die gesamte Software auf dem neuesten Stand sind und die neuesten Patches installiert sind. Wenn die Malware über eine bekannte Schwachstelle in das System eindringt und dort ausgeführt wird, kann ein gepatchtes System die Bedrohung mit ziemlicher Sicherheit aufhalten.

Um die Sicherheit zu erhöhen, sollten Sie die folgenden 10 Maßnahmen ergreifen:

- Klicken Sie niemals auf Links in Textnachrichten oder E-Mails.

- Seien Sie vorsichtig bei der Installation von Anwendungen.

- Melden Sie sich nach Abschluss des Online-Einkaufs ab.

- Halten Sie Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand.

- Deaktivieren Sie Konnektivität und Standortdienste.

- Halten Sie persönliche Informationen geheim.

- Sie dürfen Ihr Smartphone nicht jailbreaken oder rooten.

- Haben Sie einen Notfallplan.

- Verwenden Sie ein mobiles Sicherheitspaket.

- Sichern Sie Ihr Gerät physisch.

Schlussfolgerung

Clipper ist eine Art von Malware, die Informationen aus der Zwischenablage eines Opfers stiehlt und es Cyber-Angreifern ermöglicht, Zugang zu ihren Zielumgebungen zu erhalten. Die Malware sucht nach Kryptowährungs-Wallet-Adressen und ersetzt sie durch eine ähnlich aussehende Adresse, die vom Angreifer kontrolliert wird. Wenn ein Benutzer versucht, eine Bitcoin-Zahlung vorzunehmen, wird diese an das Konto des Angreifers und nicht an den vorgesehenen Empfänger gesendet.

eInfochips, ein weltweit tätiges Unternehmen, bietet Unterstützung bei der Entwicklung, Bereitstellung und Verwaltung von Sicherheitslösungen durch den Einsatz von strategischen, transformativen und verwalteten Betriebsstrategien. Zu den Fachkenntnissen von eInfochips im Bereich Cybersicherheit gehören die Modellierung von Bedrohungen und VAPT für Geräte, Betriebssysteme/Firmware, Web-/Mobilanwendungen, Daten und Cloud-Workloads unter Einhaltung von Standards, Normen und Empfehlungen der Sicherheitsbranche wie NIST, ENISA, OWASP, MITRE und IoT Security Foundation, um umfassende Sicherheitslösungen bereitzustellen. Das Unternehmen setzt eine Reihe von Ansätzen des maschinellen Lernens ein, wie z. B. signaturbasierte Algorithmen, Merkmalsextraktion, statische und dynamische Analyse sowie verschiedene Tools, darunter Virustotal, Process Monitor, Regshot, Wireshark und Procmon, um Malware zu erkennen und zu klassifizieren.