Le logiciel malveillant Clipper, qui a fait surface pour la première fois en 2017 sur les systèmes d'exploitation Windows, est une menace relativement inconnue pour la plupart des utilisateurs et des entreprises. Il a ensuite été découvert sur le Google Play store sous le nom d'Android/Clipper et a été identifié comme usurpant l'identité d'un service légitime appelé MetaMask.

L'objectif principal du virus est de s'emparer des fonds Ethereum de la victime en volant ses clés privées et ses identifiants, mais il est également capable d'échanger une adresse de portefeuille Ethereum ou Bitcoin clonée avec une adresse contrôlée par le cyber-attaquant.

Les logiciels malveillants qui volent des informations sont de plus en plus fréquents. Le Cyber Research Labs a détecté le "clipper virus" sur un forum de cybercriminalité. Toutefois, une analyse plus approfondie a révélé que ce virus ne fonctionne pas comme un voleur de cryptomonnaie. Il s'agit plutôt d'une variante déguisée du célèbre virus Clipper, qui peut lire et modifier tout texte copié par l'utilisateur, y compris les informations relatives aux portefeuilles de crypto-monnaie.

Qu'est-ce que le logiciel malveillant Clipper ?

Clipper est un type de logiciel malveillant qui tente de voler de l'argent sur les systèmes infectés en modifiant ou en volant des données dans le presse-papiers de Windows. Microsoft le classe dans la catégorie des crywares, c'est-à-dire des logiciels malveillants conçus pour voler de la crypto-monnaie. Le logiciel malveillant Clipper vole des bitcoins en modifiant l'activité du presse-papiers de la victime et en remplaçant le portefeuille de destination par celui de l'attaquant.

Le logiciel malveillant vise à voler des bitcoins en remplaçant l'adresse du portefeuille dans le presse-papiers de la victime par l'adresse du portefeuille de l'attaquant. Cette approche secrète vise à tromper la victime en lui faisant effectuer une transaction légitime en bitcoins, l'attaquant étant le destinataire des fonds volés.

Comment fonctionne le logiciel malveillant Clipper ?

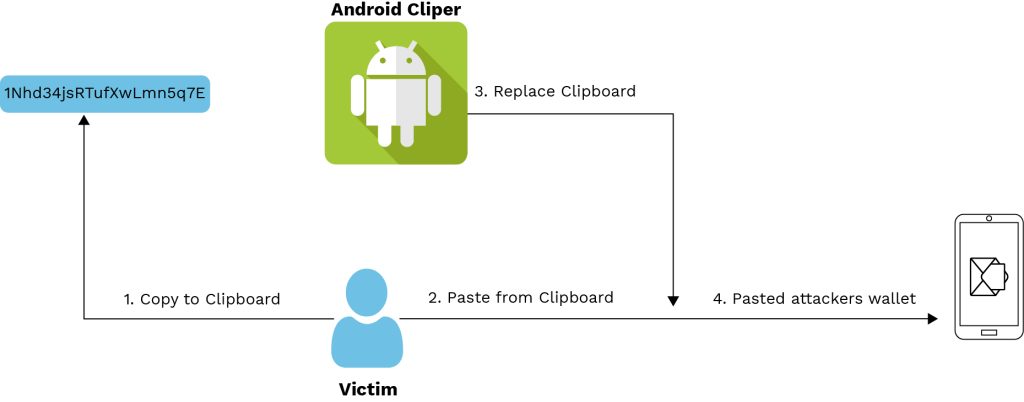

Figure. Processus du logiciel malveillant Clipper

Cette classe contient la méthode principale qui exécute la fonctionnalité du clipper. Lors de l'exécution, le programme principal génère un mutex aléatoire appelé "1Nhd34jsRTufXwLmn5q7E" afin de s'assurer qu'une seule instance du processus du logiciel malveillant s'exécute à tout moment. Si le mutex ne se construit pas, le virus met fin à son opération.

Après avoir établi la persistance avec le mutex, le virus se transfère dans le répertoire de départ et exécute la fonction ClipboardNotification.NotificationForm(). Le logiciel malveillant Clipper surveille le presse-papiers de l'appareil infecté qui stocke les données copiées. Lorsque l'utilisateur copie des données, le clipper les examine pour voir si elles contiennent des adresses de portefeuilles Bitcoin. Si c'est le cas, le virus remplace l'adresse du portefeuille par celle de l'attaquant. Lorsque l'utilisateur choisit de coller l'adresse, il finit par coller l'adresse détournée plutôt que l'adresse légitime. Le virus Clipper exploite la complexité des adresses de portefeuille, qui sont de longues chaînes de chiffres et de lettres aléatoires. Il est très peu probable qu'une personne s'aperçoive que l'adresse de son portefeuille a été échangée, à moins qu'elle ne l'ait utilisée plusieurs fois.

La montée des attaques contre les crypto-monnaies

Bien que ce vecteur d'attaque ne soit pas nouveau, il ne faut pas s'en étonner. De nos jours, il existe un énorme marché des crypto-monnaies qui offre la possibilité de gagner beaucoup d'argent. Si la plupart des gens préfèrent gagner leur vie par des moyens légaux, certains préféreront toujours profiter des autres. Dans le cas du logiciel malveillant Clipper, les organismes de sécurité ont découvert des cryptojackers infiltrés dans les applications du Google Play Store. Il se pourrait donc que ce ne soit que le début des logiciels malveillants basés sur les crypto-monnaies qui ciblent les utilisateurs d'Android.

Le virus "clipper", conçu pour les appareils Android, fonctionne en échangeant subrepticement l'adresse du portefeuille de la victime avec une adresse contrôlée par les cyberattaquants, ce qui leur permet de détourner les transactions de pièces de monnaie numériques. Le virus Android/Clipper.C a un double objectif : il peut soit voler les mots de passe et les clés privées des utilisateurs pour accéder à leurs avoirs en Ethereum, soit modifier les adresses des portefeuilles Bitcoin et Ethereum qui sont copiées dans le presse-papiers d'un appareil infecté. Le chercheur en cybersécurité Lukas Stefanko a écrit sur Bitcointalk, le populaire forum Bitcoin : "Même si vous vérifiez une partie de l'adresse Bitcoin collée, il y a de fortes chances que les premiers caractères soient les mêmes et que vous ne remarquiez pas que l'adresse a été modifiée.

Le logiciel malveillant Clipper exploite le navigateur Tor pour voler des crypto-monnaies : Rapport de Kaspersky

Ces derniers temps, les cybercriminels utilisent de plus en plus le navigateur Tor comme outil pour les attaques de logiciels malveillants. Ils distribuent une version trojanisée du navigateur Tor via des ressources tierces, qui contient une archive RAR protégée par un mot de passe, ce qui permet au logiciel malveillant d'échapper à la détection des solutions de sécurité. Une fois dans le système de l'utilisateur, le logiciel malveillant se déguise en une application populaire comme uTorrent et s'enregistre dans le démarrage automatique du système, tout en passant inaperçu.

Selon un récent rapport de Kaspersky, les crypto-monnaies telles que Bitcoin, Ethereum, Litecoin, Dogecoin et Monero ont été ciblées dans plus de 15 000 attaques dans le monde entier par des logiciels malveillants injecteurs de presse-papiers. La Russie est le pays le plus touché en raison du blocage officiel du navigateur Tor, qui conduit les utilisateurs à le télécharger à partir de sites tiers. Les pays les plus touchés par les attaques de logiciels malveillants sont les États-Unis, l'Allemagne, l'Ouzbékistan, le Belarus, la Chine, les Pays-Bas, le Royaume-Uni et la France. Le nombre réel d'infections pourrait être plus élevé que ce qui a été rapporté. D'après l'analyse des échantillons existants, les utilisateurs ont subi une perte d'au moins 400 000 dollars. Toutefois, les pertes réelles sont susceptibles d'être beaucoup plus élevées, car les recherches ne portent que sur l'utilisation abusive du navigateur Tor, et d'autres campagnes peuvent utiliser divers logiciels, méthodes de diffusion de logiciels malveillants et types de portefeuilles.

Les logiciels malveillants de type "Clipboard Injector" sont particulièrement insidieux car ils peuvent rester indétectés pendant des années sans activité réseau ou autres signes de présence. Il remplace l'adresse d'un portefeuille de cryptomonnaies le jour où il décide enfin de frapper. "Malgré la simplicité fondamentale de l'attaque du faux navigateur Tor, elle représente un danger plus grand qu'il n'y paraît. Non seulement elle crée des transferts d'argent irréversibles, mais elle reste également passive et difficile à détecter pour un utilisateur ordinaire", prévient Vitaly Kamluk, responsable de l'unité APAC de l'équipe Global Research & Analysis de Kaspersky.

Comment se protéger contre Clipper et d'autres logiciels malveillants pour Android ?

Le virus Clipper s'appuie sur l'ignorance de son existence par l'utilisateur et sur le fait qu'il ne tient pas compte des indicateurs d'avertissement. Pour commencer à le vaincre, téléchargez toujours des programmes à partir de la boutique Google Play. Bien que Google Play ne soit pas parfait, il est bien plus sûr que les sites web qui fonctionnent comme des applications tierces pour Android, car ils sont bien plus susceptibles de contenir des logiciels malveillants que Google Play. Même si votre téléphone est infecté par le virus clipper, vous pouvez échapper à une attaque en faisant preuve de prudence.

Vérifiez les adresses des portefeuilles que vous collez pour vous assurer qu'elles n'ont pas été modifiées au cours du processus. Pour déterminer si votre appareil a été infecté par un logiciel malveillant de type clipper, comparez l'adresse que vous avez copiée à celle que vous avez collée. En outre, avant de télécharger une application sur Google Play, vérifiez le nombre total de téléchargements et évitez de télécharger des applications récentes dont le nombre de téléchargements est faible. Vérifiez le nom du développeur si le logiciel prétend être la version mobile d'un service bien connu.

Enfin, il faut s'assurer que le système d'exploitation et tous les logiciels sont à jour et que les derniers correctifs sont installés. Si le logiciel malveillant pénètre dans le système et s'y exécute par le biais d'une vulnérabilité connue, il est presque certain qu'un système patché mettra fin à la menace.

Pour renforcer la sécurité, envisagez de prendre les 10 mesures suivantes :

- Ne cliquez jamais sur des liens contenus dans des messages textuels ou électroniques.

- Soyez prudent lors de l'installation d'applications.

- Se déconnecter après avoir effectué des achats en ligne.

- Maintenez votre système d'exploitation et vos applications à jour.

- Désactivez les services de connectivité et de localisation.

- Gardez vos informations personnelles confidentielles.

- Ne faites pas de jailbreak ou de rootage de votre smartphone.

- Prévoir un plan de secours.

- Utilisez un kit de sécurité mobile.

- Sécurisez physiquement votre appareil.

Conclusion

Clipper est un type de logiciel malveillant qui vole des informations dans le presse-papiers de la victime, permettant ainsi aux cyberattaquants d'accéder aux environnements qu'ils ciblent. Le logiciel malveillant recherche les adresses des portefeuilles de crypto-monnaies et les remplace par une adresse similaire contrôlée par l'attaquant. Par conséquent, lorsqu'un utilisateur tente d'effectuer un paiement en bitcoins, celui-ci est envoyé sur le compte de l'attaquant au lieu du destinataire prévu.

eInfochips, une entreprise mondiale, a fourni une assistance dans le développement, le déploiement et la gestion de solutions de sécurité en employant des stratégies stratégiques, transformationnelles et d'opérations gérées. Son expertise en cybersécurité comprend la modélisation des menaces et la VAPT pour les appareils, les OS/firmware, les applications web/mobiles, les données et les charges de travail en nuage, tout en adhérant aux normes, standards et recommandations de l'industrie de la sécurité, tels que NIST, ENISA, OWASP, MITRE, et IoT Security Foundation, afin de fournir des solutions de sécurité complètes. L'entreprise utilise une gamme d'approches d'apprentissage automatique, telles que les algorithmes basés sur les signatures, l'extraction de caractéristiques, l'analyse statique et dynamique, et divers outils, notamment Virustotal, Process Monitor, Regshot, Wireshark et Procmon, pour détecter et classer les logiciels malveillants.