Das Internet der Dinge oder IoT ist ein Schlagwort, das uns heutzutage häufig begegnet. Intelligente Boxen, Glühbirnen, Thermostate, Sprachassistenten und intelligente Geräte halten allmählich Einzug in unsere Wohnungen und Industrieumgebungen. Da wir immer mehr Technologien in unser Leben integrieren, ist es nur natürlich, dass wir Mittel und Wege finden, um sie zu regulieren.

Das Message Queuing Telemetry Transport (MQTT)-Protokoll wird für die Verbindung und Steuerung von Smart Home-Geräten verwendet. Es arbeitet als Messaging-Protokoll und ermöglicht die Kommunikation zwischen Geräten in einem IoT-Ökosystem.

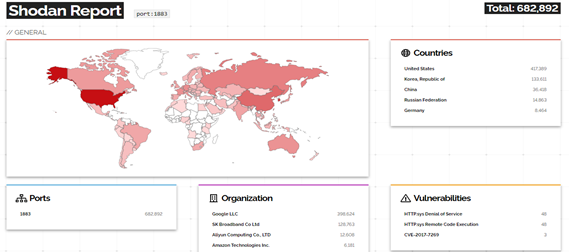

Eine Frage, die im Zusammenhang mit dem Internet der Dinge immer wieder auftaucht, ist die der Sicherheit. Die vorherrschenden Bedenken hinsichtlich der Datensicherheit von IoT-Anwendungen sind auf die unsichere Kommunikation über das Internet zurückzuführen. Um sich einen Überblick über den Sicherheitsstatus von IoT-Geräten im Internet zu verschaffen und diesen zu analysieren, können wir Tools wie Shodan verwenden. Shodan ist eine Suchmaschine, die das Internet nach mit dem Internet verbundenen Geräten wie Routern, Servern und IoT-Geräten (Thermostate, Babyphone) durchsucht, wenn diese öffentlich zugänglich sind.

Kürzlich habe ich mit Shodan das Internet nach IoT-Geräten durchsucht. Es gibt fast 7.50.000 MQTT-Server (Anzahl variiert), die aufgrund eines falsch konfigurierten MQTT-Protokolls öffentlich im Internet sichtbar sind. Darunter befinden sich mehr als 32.000 Server, die nicht durch ein Passwort geschützt sind, so dass für Smart Homes und Unternehmen, die solche MQTT-Server nutzen, das Risiko eines Datenverlustes besteht. Dadurch sind viele Server von Schwachstellen wie Denial and Service (DOS) und Remote File Execution betroffen.

Im Falle einer Fehlkonfiguration des MQTT-Protokolls können sich Cyberkriminelle Zugang zu einem Haus verschaffen und so herausfinden, wann die Besitzer zu Hause sind, Unterhaltungssysteme, Sprachassistenten und Haushaltsgeräte steuern und sogar intelligente Türen physisch öffnen.

Hier werden wir verschiedene Angriffsszenarien und Sicherheitsüberlegungen für die Implementierung des MQTT-Protokolls diskutieren.

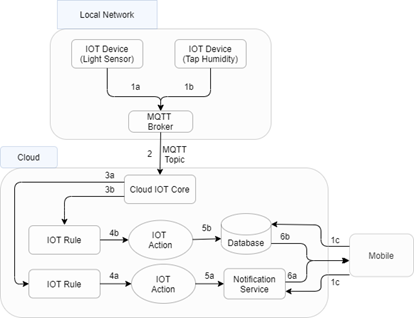

Architektur

In der oben beschriebenen Architektur werden IoT-Geräte zu Hause aufgestellt, um verschiedene Details von Sensoren zu erfassen. Die Sensorausgaben werden über das Gateway an den MQTT-Broker weitergeleitet, um in der Cloud verarbeitet und später an die Benutzeranwendung weitergeleitet zu werden.

Heutzutage sind die Geräte aufgrund ihrer Protokolle und Funktionen anfälliger. Einem aktuellen Bericht von Palo Alto Networks zufolge laufen 83 % der medizinischen Bildgebungsgeräte mit nicht unterstützten Betriebssystemen.

Arbeiten

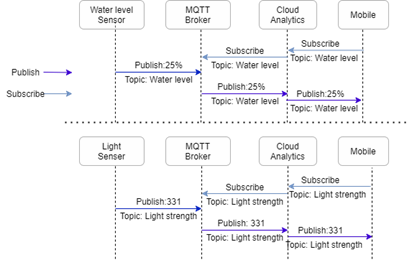

Das MQTT-Protokoll arbeitet nach dem Publisher/Subscriber-Modell, wobei die Geräte als Publisher oder Subscriber arbeiten.

MQTT Broker arbeitet einfach als Vermittler zwischen Publisher (Sensoren) und Subscriber (mobile Anwendung).

Der Verleger ist das Gerät, das die Informationen sammelt, indem es Attribute wie Feuchtigkeit, Lichtintensität, Wärme, Bewegung, Nässe usw. erfasst. Die Verleger stellen also die erfassten Daten für die Anwendung entsprechend den erforderlichen Bedingungen bereit.

Wenn ein Herausgeber eine Nachricht sendet, muss seine Identität beim MQTT-Broker überprüft werden. Dazu muss er die eindeutige Client-ID, Benutzername/Passwort und das Client-Zertifikat, das er zu Beginn erhalten hat, mitteilen. Nach der Verifizierung wird seine Nachricht vom MQTT-Broker akzeptiert.

Wir haben 2 Verlage, zum Beispiel

- Wasserstandssensor: Er prüft, ob der Wasserhahn im Bad oder in der Küche richtig geschlossen ist oder nicht.

- Lichtintensität: Prüfen Sie, ob das Licht im Haus an oder aus ist.

Nach der Erkennung des Status senden beide Sensoren digitale Signale an den MQTT-Broker.

Wenn ein Benutzer Haushaltsgeräte überprüfen möchte, fordert der Teilnehmer die Daten an (Lichtintensität oder Wasserstand), die Anforderung wird über ein Gateway umgeleitet und beim Broker gespeichert. Der Herausgeber veröffentlicht die Daten in seinem Zeitplan an den Broker. Der Broker liefert sie später an den jeweiligen Abonnenten.

Sicherheitsüberlegungen für die Komponenten der IoT-Architektur

1. IoT-Gerät (Publisher-Client):

Der Herausgeber ist die wichtigste Komponente der Anwendung. Der Angreifer erhält Zugang zu den Signalinformationen, indem er den Verleger ausnutzt. Mithilfe der Signalinformationen kann der Angreifer die Funktionsweise von Heimgeräten ändern.

Die folgenden Sicherheitsaspekte müssen für den Publisher-Client berücksichtigt werden:

- Der Name des Kunden muss eindeutig sein.

- Das Passwort für den Benutzernamen muss komplex sein.

- Ziehen Sie für zusätzliche Sicherheit eine Einschränkung des Kunden-ID-Präfixes für den Namen des Kunden in Betracht.

- Verwenden Sie die Transportverschlüsselung von Anmeldeinformationen, um sichere Verbindungen herzustellen.

- x509 Client-Zertifikate müssen zu den Clients hinzugefügt werden.

- Zur Vereinfachung der Architektur müssen auf dem Client Grenzen für die Einrichtung von und den Zugriff auf Themen festgelegt werden.

- Der Cache und die auf dem Gerät gespeicherten Protokolle müssen mit dem CIA-Dreiklang (Vertraulichkeit, Integrität, Verfügbarkeit) implementiert werden.

- Vermeiden Sie die Verwendung von Platzhaltern wie # und + zur Festlegung der Ziele.

2. MQTT-Broker:

Wie aus dem obigen Shodan-Bericht hervorgeht, sind etwa 46 MQTT-Broker DOS-Angriffen ausgesetzt.

Um die Sicherheit zu erhöhen, haben wir unseren lokalen MQTT-Broker mit der Cloud-Plattform verbunden. Wenn ein Angreifer den MQTT-Broker hackt, kann er alle Herausgeberdaten (Sensor) sehen und das Muster der Teilnehmeranfragen analysieren.

Im Folgenden werden einige MQTT-Broker-Sicherheitstaktiken beschrieben:

- Verwenden Sie die Client-ID, um die Themeneinschränkungen und erlaubten Operationen zu analysieren.

- Verwenden Sie geeignete Zugriffskontrolllisten oder rollenbasierte Zugriffskontrolle auf dem Client.

- Stellen Sie bei Cloud-Plattformen sicher, dass die IAM-Richtlinien angemessen sind.

- Verwenden Sie MQTT-Clients mit Drosselung, um eine Überlastung des Brokers zu vermeiden.

- Weisen Sie eine angemessene maximale Nachrichtengröße zu, um zu verhindern, dass Angreifer die Bandbreite blockieren.

- Wählen Sie die eingehenden/ausgehenden Regeln für Sicherheitsgruppen mit Bedacht. Stellen Sie sicher, dass nur autorisierte IP-Bereiche auf den MQTT Broker zugreifen können.

- Verwenden Sie das MQTTSA-Tool, um den MQTT-Broker sicher zu implementieren.

- Anwendung geeigneter IDS-Techniken, um die Manipulation von Daten zu verhindern.

3. Gateway:

Zwischen dem lokalen Netzwerk und der Cloud-Umgebung gibt es Gateways, die die Anfragen an den MQTT-Broker mit Autorität überwachen und filtern. Das Abhören des Gateway-Verkehrs kann sensible Informationen liefern.

Verwenden Sie die folgenden Taktiken, um die Verbindung zu sichern.

- Stellen Sie sicher, dass Sie die richtigen Einstellungen für Sicherheitsgruppen verwenden.

- Einschränkung des erforderlichen IP-Bereichs für ein- und ausgehenden Anwendungsverkehr.

- Konfigurieren Sie eine Whitelist und eine Blacklist.

- Nutzen Sie die WAF-Automatisierung, um Angriffe wie DOS, SQL-Injection usw. zu verhindern.

- Implementierung der Protokollierung zur Analyse der APIs.

4. Endbenutzer und Cloud-Verbindung:

Die Verbindung zwischen dem Benutzer und der Cloud teilt das Endergebnis der Anwendung und kann wie folgt gesichert werden:

- Die Verbindung zwischen der Cloud und dem Endnutzer muss gesichert, verschlüsselt und mit der CIA-Trias implementiert sein.

- Geeignete IAM- und IoT-Richtlinien müssen auf den Endbenutzer angewendet werden.

- Verwenden Sie die Multi-Faktor-Authentifizierung (MFA) für das Benutzerkonto.

- Verwenden Sie SSL/TLS für die Kommunikation mit Cloud-Ressourcen.

- Verwenden Sie Überwachungstools in der Cloud, um die Protokollierung von API- und Benutzeraktivitäten einzurichten.

5. Mobiles Gerät:

Das mobile Gerät ist die Benutzerschnittstelle und erhält die endgültige Ausgabe über die häusliche Umgebung.

Wir müssen die gesamte mobile Umgebung wie folgt auf interne und externe Angriffsvektoren überprüfen.

- Die Wi-Fi-Verbindungen für das mobile Gerät müssen das WPA3-Protokoll verwenden.

- Die Anwendung muss bei der Implementierung der Datenverschlüsselung robust sein.

- Verwenden Sie biometrische Daten für die Anwendungsauthentifizierung.

- Durchführung von VAPT (Vulnerability Assessment & Penetration Testing) zur Analyse und Sicherung der mobilen Anwendung.

Schlussfolgerung

Angesichts der zunehmenden Zahl von Datenschutzverletzungen wird die Integration von Sicherheitsfunktionen in Smart-Home-Netze zu einem wichtigen Faktor, um die Umgebung zuverlässiger und sicherer zu machen. Durch die Implementierung des CIA-Dreiklangs (Vertraulichkeit, Integrität, Verfügbarkeit), gültige Client-Zertifikate, Tools wie MQTTSA, geeignete Gateway-Regeln, starke Authentifizierungstechniken, einen guten VAPT-Ansatz usw. können wir das Risiko von Angriffen auf IoT-Heimautomatisierungsanwendungen verringern.

eInfochips bietet End-to-End-Lösungen für Home-Automation-Systeme, die mehrere Segmente wie Beleuchtung, Sicherheit, Kameras, Audio-/Videosysteme umfassen. Mit fundiertem Fachwissen und tiefgreifenden Kenntnissen von Konnektivitätsprotokollen und Industriestandards bietet eInfochips grundlegende Technologien, die bei der Bewältigung von Herausforderungen helfen und ein vernetztes Heimerlebnis ermöglichen. Wir bieten auch Cybersicherheitsdienste wie VAPT und Sicherheitsimplementierung, Bewertungsberatung, verwaltete Sicherheitsdienste und vieles mehr. Um mehr über unsere Dienstleistungen zu erfahren, sprechen Sie mit unseren Experten.